Lanceur d’alerte sans concession

En cherchant des avis sur Secupress, le dernier né de l’équipe française WP Media qui a créé le très rentable WP Rocket, je suis tombé sur le site de Rémy Durual qui se présente comme « Consultant spécialisé en sécurité des réseaux et systèmes ».

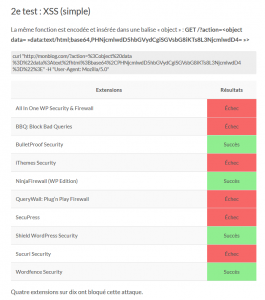

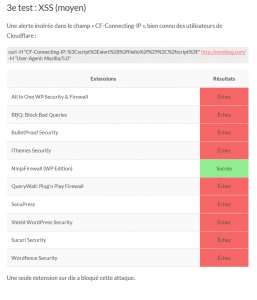

Suite au piratage du WordPress de sa fille, il décide de tester toutes les extensions de sécurité (enfin, celles qui sont vraiment utilisées). Ses tests sont sans appel. Que ce soit Wordfence, ITheme Security ou le petit dernier Secupress, ils sont tous déficients face à des attaques basiques – sauf un.

La vérité vraie

Je suis toujours perplexe quand je lis que WordPress est une passoire niveau sécurité puisque, si c’était le cas, plus de la moitié des sites tournants sous WordPress seraient piratés. En réalité, le moteur est mis à jour automatiquement dès que des failles sont découvertes (au grand désespoir de certains utilisateurs). Les vraies faiblesses du moteur CMS se situent au niveau des thèmes et extensions qui ne bénéficient pas toujours de l’expertise nécessaire.

Les sites WordPress sont aussi la cible de nombreuses attaques force brute qui sniffent les éventuelles faiblesses de votre installation (ça peut aller jusqu’à des failles au niveau de votre hébergement) et cherchent à deviner vos identifiants et mots de passe. D’où l’existence d’extensions chargées de bloquer ce genre de comportement et, par là même, de soulager votre WordPress.

Les tests de Rémy Durual partent donc sur un étrange postulat. En cherchant à démontrer que les extensions de sécurité ne font pas leur boulot, il donne à penser que WordPress serait lui-même faible. Or il ne dit rien du tout sur l’efficacité de ses attaques sur une installation WordPress basique.

Ma méthodologie à moi

Puisque je n’y connais que pouic à ces problèmes de sécurité, j’ai essayé d’en savoir plus sur la philosophie des tests et son auteur. J’ai essayé de le contacter via son formulaire et les commentaires. Je n’ai pas eu de réponse dans le premier cas et les commentaires semblent systématiquement supprimés dans le second. Impossible donc de savoir s’il avait contacté les développeurs des extensions en question pour leur faire part de ses conclusions, le comportement attendu d’un codeur responsable dans ce genre de cas de figure. De plus, impossible de trouver la moindre trace claire sur le Web d’un Rémy Durual spécialiste en sécurité informatique.

Enfin, les programmeurs incriminés sont aussi pour la plupart des spécialistes de la sécurité et j’ai un peu de mal à croire qu’ils aient négligés des attaques basiques.

Et le gagnant est

Seul Ninja Firewall passe les tests mais sa philosophie est très différente de ses concurrents. C’est un pare-feu générique qui est en grande partie indépendant de WordPress et cela pourrait expliquer la différence dans les résultats.

Quoiqu’il en soit, si vous avez des compétences en la matière et des commentaires constructifs à faire, je me ferai un plaisir de compléter cet article.

Retrouvez l’article original et l’ensemble des tests ici https://remydurual.wordpress.com/2016/11/08/comparatifs-extensions-de-securite-pour-wordpress/.

Quelques heures après la publication de mon article, Rémy Durual retirait son texte en se plaignant des réactions de la communauté WordPress. Une réaction plutôt étonnante puisque si ses tests ont la moindre validité, il aurait pu les défendre avec le soutien de l’ensemble des spécialistes de la sécurité. J’espère que j’aurais des commentaires éclaircissants.

If you have found a spelling error, please, notify us by selecting that text and pressing Ctrl+Enter.

L’article original a été supprimé par son auteur.. :-(

J’ai bien peur d’être le responsable de ce retrait puisque hier soir l’article était en ligne.J’ai d’ailleurs corrigé mon article pour que les images soient visibles en grand.

ce qui est bizarre, c’est un blog avec un seul article polémique. Ça sent fortement le troll quand même..

Oui, un site créé pour l’occasion. Mais c’est du trollage un peu stupide puisqu’il refuse la discussion – alors que les trolls adorent avoir le sentiment d’être au centre du monde.

Je ne pense pas à du troll mais à des tests foireux et sans fondement !

J’ai pu lire l’article ce matin, pas pensé à faire des captures car j’aurais bien aimé tester ses commandes curls…

Bref, l’attitude du pseudo expert en sécurité est assez étrange…

Je pencherai aussi vers cette piste et on peut voir trois tests dans mon article.

Concernant la sécurité, c’est un vaste débat. Des extensions sont certes plus efficaces les unes que les autres, mais malheureusement, je ne pense pas que l’outil parfait existe. Chacune des solutions existantes a ses forces et ses faiblesses. Il va falloir que je découvre Ninja Firewall.

Dommage que l’article cité ne soit plus en ligne.

En même temps, le contenu est résumé dans mes captures d’écran – il manque juste un test.

Bonjour

Pour ma part j’utilise Hide My WP en plus de iTheme Security (il intègre un firewall ma foi plutôt efficace, mais je ne suis pas un spécialiste de la sécurité pour savoir s’il passe ces tests ou pas…)

Le gros avantage est qu’il obfusque le code HTML généré et masque de facto les footprints propres à WordPress : ça évite déjà les attaques de type bot les plus génériques.

Inconvénient : il est payant.

Ah oui, c’est un sacré inconvénient. Cacher les footprints WP me parait assez inutile si vous êtes à jour et de toute manière les robots sont des lourds qui testent tout, WP ou pas.

Oui c’est pas faux pour les robots mdr, je le vois bien :-)

Quoi qu’il en soit son firewall est très efficace, il ne laisse rien passer, permet de bannir par adresse IP et même par pays (nb : pour cette seconde fonctionnalité, déconseillé sur les sites à gros trafic… ce n’est pas mon cas mdr)

Je vais tester Ninja Firewall :-)

Sécuriser son site, c’est bien, mais cela ne suffit pas ! Il faut également adopter un comportement responsable en suivant quelques règles de base comme les mises à jour, utiliser identifiant et mot de passe suffisamment complexes et donner le moins d’informations possible susceptibles de faciliter la tâche aux pirates.

En effet. Mais ce n’était pas le sujet de l’article :-)

Bon article, même si je me place pas dans les « Pro-WordPress » (si tant est, qu’il y ait des clans, ce qui serait con, soi-dit en passant). Je relèverais tout de même que question sécurité WordPress souffre d’une autre grosse « faiblesse » (qui est aussi sa force): sa popularité

C’est le CMS le plus employé au monde (je crois qu’il dépasse les 55%, à vérifier), du coup, il devient une cible de choix.

Beaucoup se prétendent spécialistes, mais ne font qu’employer des modules/plugins/theme externes, sans jamais mettre la main dans le cambouis. Et cela donne aux clients une fausse impression de professionnalisme et du coup, de sécurité.

La pléthore de plugins/etc. que l’on peut trouver dans une install « standard » WordPress m’a souvent fait peur : quid de la sécurité de ceux-ci (comme vous le faite très justement remarquer)? Quid des dépendances externes et de la dette technique que cela peut engendrer ?

voilà, ce n’était que mon avis

oui, je sais OSEF

Du fait que ce soit le CMS le plus populaire en fait aussi le plus surveillé. Les extensions et thèmes postés sur le dépôt passent par des tests automatisés de scan de code. Si ils présentent des failles, ils sont retirés du dépôt. Des intervenants extérieurs vérifient aussi la sécurité des extensions les plus populaires (c’est carrément leur boulot pour certains) et WP a déjà forcé la mise à jour d’extensions très utilisées qui présentaient une faille importante.

Les risques concernant les failles possibles sur l’ensemble des thèmes et extensions sont en fait à relativiser : les pirates ne ciblent que les extensions les plus populaires qui ont eu des failles connues (en général patchées quand ça se sait). Personne ne va s’amuser à tenter de scanner une extension installée chez 100 individus. Les sites piratés sont donc ceux qui ont été laissés à l’abandon sans compter les raisons extérieures (suivant une enquête très sérieuse, plus de 30% des sites WP piratés l’ont été pour cause de lacune de sécurité au niveau de l’hébergement).

Dans ces conditions, une installation de sécurité et des mises à jour suivies sécurisent efficacement WP. J’ai moi-même des dizaines d’extensions qui tournent sur plusieurs sites et je n’ai jamais été piraté en plus de dix ans de WP.

Ces dernières années, les failles les plus exploitées que j’ai croisées portaient sur un script externe (le terrible TimThumb) et une extension payante (RevoSlider) externe au dépôt (comme elle était offerte avec beaucoup de thèmes payants, les utilisateurs ne pensaient pas à la mettre à jour manuellement).